cyber security

Articoli di approfondimento sui Cyber Security. Didattica, Tutorial, Prodotti, Novità e Eventi inerenti temi di Cyber Security. Scegli un articolo per leggere e capire dove ci porterà la sicurezza informatica.

Nel 71% dei Paesi in tutto il mondo (fonte: UNCTAD, Conferenza delle Nazioni Unite sul…

Furto di informazioni, trojan e ransomware: sono queste le principali minacce informatiche che il Cisco…

La NATO sta per aggiornare la sua strategia di intelligenza artificiale. Includerà l'Intelligenza artificiale per…

Se un tempo poteva essere un pensiero secondario, oggi la protezione dei dati è una…

L'intelligenza artificiale (IA) potrebbe diventare uno dei grandi paradossi del 2024: siamo stufi di sentirne…

Cisco e Splunk aiutano i clienti ad accelerare il loro percorso verso il Security Operations…

Il ransomware ha dominato le cronache degli ultimi due anni. La maggior parte delle persone…

Coveware by Veeam continuerà a fornire servizi di risposta agli incidenti di cyber-estorsione. Coveware offrirà…

L'analisi sottolinea la rapida evoluzione del panorama delle minacce. Sofisticate organizzazioni criminali informatiche, continuano ad…

Con il termine Smart Lock Market, ci si riferisce all’industria e all’ecosistema che circonda la…

La minaccia di attacchi informatici non è una novità, ma il ransomware si sta dimostrando…

Quante volte ci è capitato di usare un codice QR per iscriverci a una newsletter,…

Veeam® Software, leader numero uno per quota di mercato nella protezione dei dati e nel…

La certificazione di sicurezza indipendente e internazionale per StoneOS 5.5.R9 e il firewall di nuova…

La nuova soluzione SaaS di Temenos per la mitigazione dei reati finanziari (FCM) consente alle…

SecurityScorecard è integrata con Cyber Security Fusion Center di HCLTech per monitorare costantemente la propria…

Veracode, fornitore globale leader nelle soluzioni dei test sulla sicurezza delle applicazioni, oggi rivela che…

Il sodalizio offre la consulenza sui rischi e la tecnologia per la sicurezza informatica migliori…

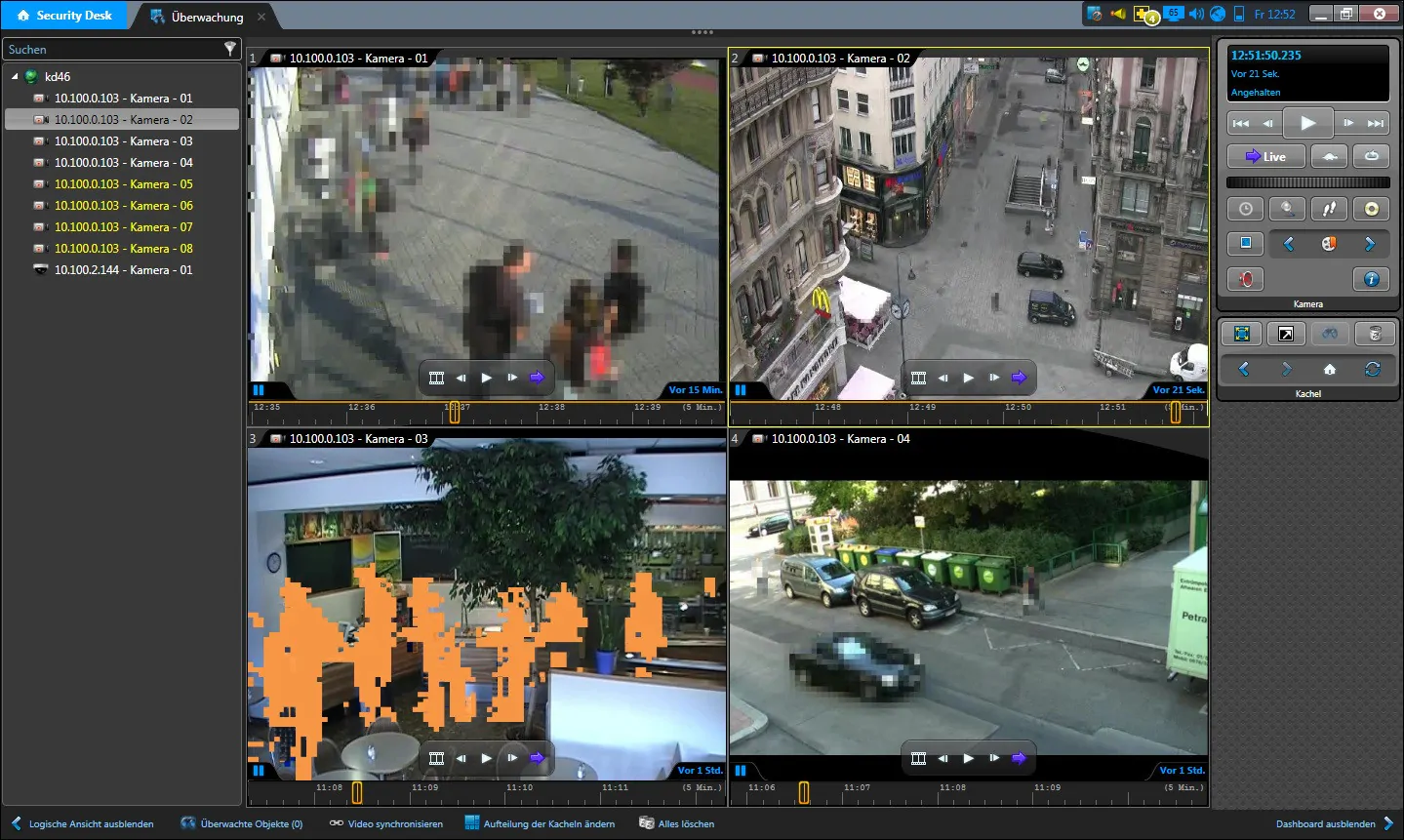

Una risposta alla richiesta di maggior visibilità sulla sicurezza e di una supervisione continua sui…

TORINO, Italia--(BUSINESS WIRE)--Sono aperte le registrazioni alla quinta edizione della competizione online a squadre di Reply dedicata…