Un attacco informatico è definibile come un’attività ostile nei confronti di un sistema, di uno strumento, di un’applicazione o di un elemento che abbia una componente informatica. È un’attività che mira ad ottenere un beneficio per l’attaccante a discapito dell’attaccato. Oggi analizziamo l’attacco drive-by

- Attacco drive-by

- Prevenzione attacco drive-by

- Procurati un buon antivirus

- SECURITY ASSESSMENT

- SECURITY AWARENESS: conosci il nemico

- MANAGED DETECTION & RESPONSE (MDR): protezione proattiva degli endpoint

- SECURITY WEB MONITORING: analisi del DARK WEB

- CYBERDRIVE: applicazione sicura per la condivisione e modifica dei file

- «THE CUBE»: la soluzione rivoluzionaria

- Letture Correlate

Tempo di lettura stimato: 6 minuti

Esistono diverse tipologie di attacco informatico, variabili in base agli obiettivi da raggiungere e agli scenari tecnologici e di contesto:

- attacchi informatici per impedire il funzionamento di un sistema,

- che puntano alla compromissione di un sistema,

- alcuni attacchi mirano a conquistare dati personali posseduti da un sistema o da un’azienda,

- attacchi di cyber-activism a supporto di cause o campagne di informazione e comunicazione

- ecc…

Tra gli attacchi più diffusi, in tempi recenti, ci sono gli attacchi a scopo economico e gli attacchi per i flussi di dati. Dopo aver analizzato il Man in the Middle, il Malware e il Phishing, nelle settimane scorse, oggi vediamo l’attacco drive-by.

Coloro che operano l’attacco informatico, in solitaria o in gruppo, sono chiamati Hacker

Attacco drive-by

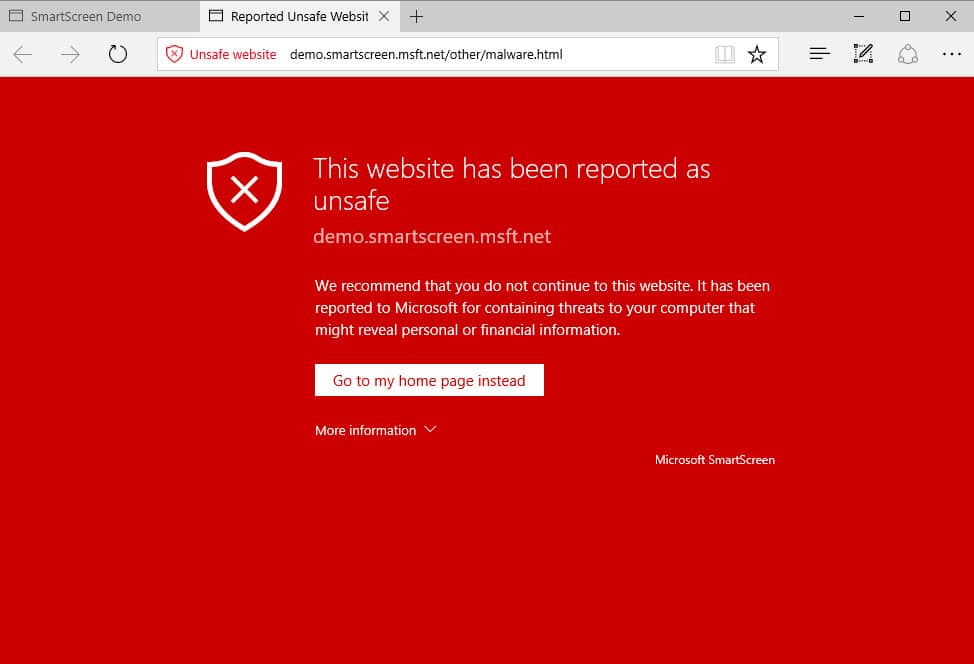

Gli attacchi drive-by download sono un metodo comune di diffusione del malware. Gli hacker cercano siti web insicuri e inseriscono uno script dannoso nel codice HTML o PHP di una delle pagine. Questo script potrebbe installare malware direttamente sul computer di qualcuno che visita il sito, o potrebbe reindirizzare la vittima a un sito controllato dagli hacker. I download drive-by possono avvenire quando si visita un sito web o si visualizza un messaggio e-mail o una finestra pop-up. A differenza di molti altri tipi di attacchi alla sicurezza informatica, un drive-by non si basa sul fatto che l’utente faccia qualcosa per attivare attivamente l’attacco – non è necessario cliccare su un pulsante di download o aprire un allegato e-mail dannoso per essere infettati. Un download drive-by può sfruttare un’app, un sistema operativo o un browser web che contiene falle di sicurezza dovute ad aggiornamenti non riusciti o alla mancanza di aggiornamenti.

Per proteggersi dagli attacchi drive-by, è necessario mantenere aggiornati i browser e i sistemi operativi ed evitare i siti web che potrebbero contenere codice dannoso. Attieniti ai siti che usi normalmente – ma tieni presente che anche questi siti possono essere violati. Non tenere troppi programmi e app inutili sul tuo dispositivo. Più plug-in hai, più vulnerabilità ci sono che possono essere sfruttate da attacchi drive-by.

Prevenzione attacco drive-by

Benché gli attacchi drive-by siano potenzialmente pericolosissimi, puoi fare molto per prevenirli riducendo al minimo i rischi e tenendo al sicuro dati, denaro e… dignità.

Procurati un buon antivirus

Devi assolutamente procurarti un software antivirus efficace e affidabile

Se il tuo budget è limitato, online puoi trovare numerosi antivirus gratis

SECURITY ASSESSMENT

E’ il processo fondamentale per misurare il livello attuale di sicurezza della tua azienda.

Per far questo è necessario coinvolgere un Cyber Team adeguatamente preparato, in grado di procede a un’analisi dello stato in cui versa l’azienda rispetto alla sicurezza informatica.

L’analisi può essere svolta in modalità sincrona , tramite un’intervista effettuata dal Cyber Team o

anche asincrona , tramite la compilazione on line di un questionario.

SECURITY AWARENESS: conosci il nemico

Più del 90% degli attacchi hacker ha inizio da un’azione del dipendente.

La consapevolezza è la prima arma per combattere il rischio cyber.

MANAGED DETECTION & RESPONSE (MDR): protezione proattiva degli endpoint

I dati aziendali rappresentano un enorme valore per i criminali informatici, per questo motivo gli endpoint e i server sono presi di mira . E’ difficile per le tradizionali soluzioni di protezione contrastare le minacce emergenti. I criminali informatici aggirano le difese antivirus, approfittando dell’impossibilità da parte dei team IT aziendali di monitorare e gestire gli eventi di sicurezza 24 ore su 24.

MDR è un sistema intelligente che monitora il traffico di rete ed esegue un’analisi comportamentale

del sistema operativo, individuando attività sospette e non volute.

Tali informazioni sono trasmesse a un SOC (Security Operation Center), un laboratorio presidiato da

analisti di cybersecurity, in possesso delle principali certificazioni in cybersecurity.

In caso di anomalia, il SOC, con servizio gestito 24/7 , può intervenire a diversi livelli di severità, dall’invio di un’e mail di avvertimento, fino all’isolamento del client dalla rete.

Questo consentirà di bloccare potenziali minacce sul nascere e di evitare danni irreparabili.

SECURITY WEB MONITORING: analisi del DARK WEB

Il dark web indica i contenuti del World Wide Web nelle darknet (reti oscure) che si raggiungono via Internet attraverso specifici software, configurazioni e accessi.

Con il nostro Security Web Monitoring siamo in grado di prevenire e contenere gli attacchi informatici, partendo dall’analisi del dominio aziendale (es.: ilwebcreativo.it ) e dei singoli indirizzi e mail.

CYBERDRIVE: applicazione sicura per la condivisione e modifica dei file

CyberDrive è un file manager cloud con elevati standard di sicurezza grazie alla crittografia indipendente di tutti i file. Garantisce la sicurezza dei dati aziendali mentre si lavora nel cloud e si condividono e si modificano documenti con altri utenti . In caso di perdita di collegamento, nessun dato viene memorizzato sul PC dell’utente. CyberDrive evita che i file possano essere persi per danni accidentali o esfiltrati per furto, sia esso fisico o digitale.

«THE CUBE»: la soluzione rivoluzionaria

Il più piccolo e potente datacenter in-a-box che offre potenza di calcolo e protezione dai danni fisici e logici. Progettato per la gestione dei dati in ambiti edge e robo, ambienti retail, studi professionali, uffici remoti e piccole aziende dove spazio, costo e consumo di energia sono fondamentali. Non necessita di sale CED ed armadi Rack. Posizionabile in qualunque tipo di ambiente grazie all’estetica d’impatto in armonia con gli spazi di lavoro. «The Cube» mette la tecnologia software enterprise al servizio della piccola e media impresa.

Letture Correlate

Ercole Palmeri